|

Während Analoge-, ISDN- oder Primärmultiplex-Anschüsse für gewöhnliche Anwendungsfälle keine Verschlüsselungsmöglichkeiten bieten, kann die Übertragung von Daten im Internet verschlüsselt erfolgen. Eine verschlüsselte Datenübertragung lässt sich nicht oder nicht mit einfachen Mitteln abhören.

So zeigt ein Internet-Browser die verschlüsselte Übertragung von Daten in seiner Adresszeile durch ein Schloss an, alternativ wird durch „nicht sicher“ auf eine fehlende Verschlüsselung hinweisen.

Der Anteil der Daten welche verschlüsselt im Internet übertragen wird, hat in den letzten Jahren stetig zugenommen: So wurden im Jahr 2014 erst die Hälfte aller Anfragen an Google verschlüsselt übertragen, heute sind dies immerhin 96% aller Anfragen.

Auch Telefongespräche über das Internet, also IP-Telefonie (IP-basierte Telefonie), auch VoIP (Voice over IP) genannt, lassen sich verschlüsselt übertragen. Grundsätzlich werden im Hinblick auf IP-basierte Telefonie zwei Varianten unterschieden:

- Proprietäre, also herstellergebundene End-to-End-Verschlüsselung

- Beim SIP-Protokoll durch die SIPS/SRTP-Verschlüsselung

| End-to-End-Verschlüsselung |

| Eine echte End-to-End-Verschlüsselung funktioniert nur über proprietäre Software oder Apps eines Anbieters. Diese Art der Verschlüsselung ist möglicherweise bereits von Textmessenger wie Threema oder WhatsApp bekannt. Neben den Text- und Sprachnachrichten werden auch Daten wie Fotos und Videos und eben Anrufe verschlüsselt „End-to-End“ übertragen. |

| SIP-Protokoll mit SIPS/SRTP-Verschlüsselung |

| In der IP-Telefonie ist das SIP (engl. Session Initiation Protocol) das am häufigsten angewandten Protokoll. Hierbei dient SIPS (engl. Session Initiation Protocol Secure) zur verschlüsselten Initiierung und Signalisierung des Gesprächs und SRTP (Secure Real-Time Transport Protocol) zur kontinuierlichen und verschlüsselten Übertragung von Daten audiovisueller Natur. |

Im Weiteren dieses Artikels meint ‚Telefonie‘ immer IP-Telefonie.

Verschlüsselung bei IP-Telefonie in der Praxis

Die Verschlüsselung bei IP-Telefonie auf Basis des SIP-Protokolls findet aktuell in der Praxis nicht durchgehend statt. Eine repräsentative Statistik, wie oben von Google erwähnt, ist uns für den Bereich IP-Telefonie nicht bekannt.

Um eine durchgehende Verschlüsselung zu ermöglichen, muss diese vom Telefonie-Provider, von der Telefonanlage als auch vom Endgerät möglich sein. In manchen Fällen wird die Konfiguration durch Konfigurations-Templates der Hersteller oder durch eine automatische Provisionierung des Endgeräts erleichtert, in anderen Fällen ist die Konfiguration manuell und damit aufwendiger durchzuführen.

Im Folgenden zeigen wir Beispiele, wann die Verschlüsselung bei IP-Telefonie nach dem SIP-Standard Einzug hielt.

- Als Provider unterstützt easybell die verschlüsselte Telefonie seit 2019 an: Dies gilt für die reinen SIP- und die SIP-Trunk Telefonanschlüsse ebenso wie für die easybell Cloud Telefonanlage. Zu beachten ist, dass easybell verschiedene Registrar mit verschiedenen Funktionen anbietet. Bislang konnte die verschlüsselte Telefonie nicht in Verbindung mit DNS-SRV genutzt werden. DNS-SRV erhöht die Ausfallsicherheit und ist bei einer redundanten Internetanbindung auf Kundenseite notwendig. Dies ändert sich erst im Juli 2024: Hier verkündet easybell, dass der Registrar voip.easybell.de für verschlüsselte Telefonie als auch für DNS-SRV genutzt werden könne, wie gehabt auch bei Nutzung von IPv4 und IPv6.

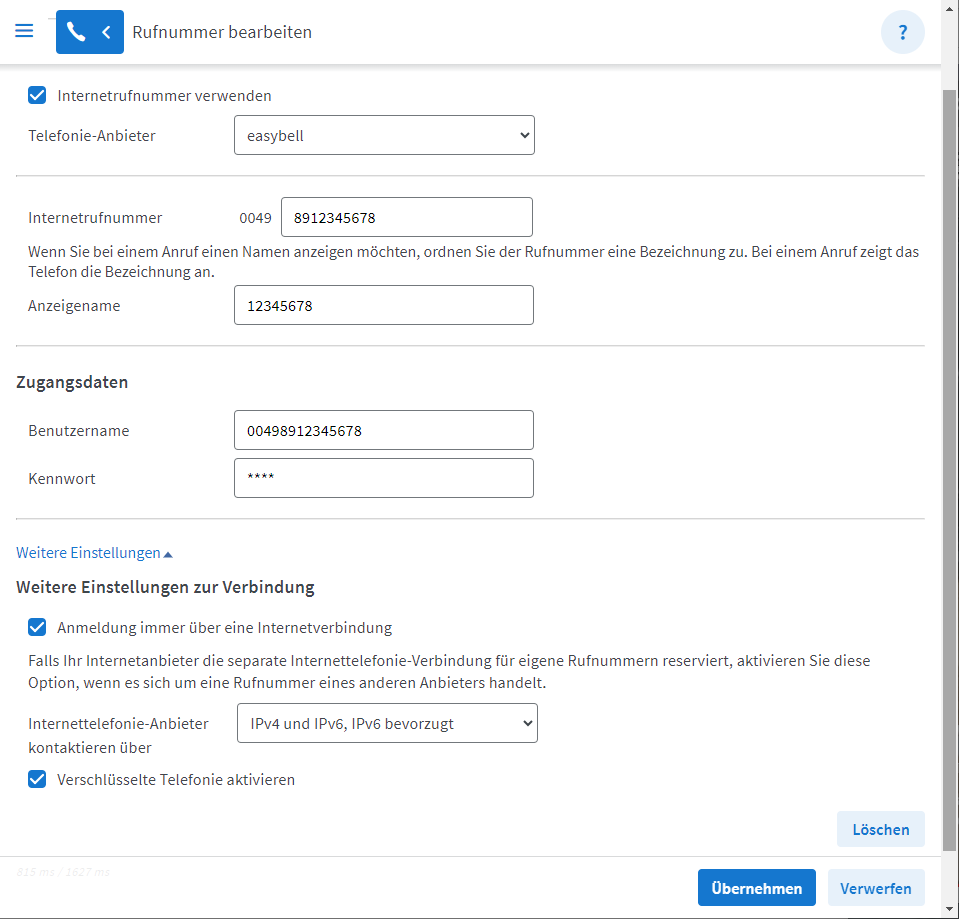

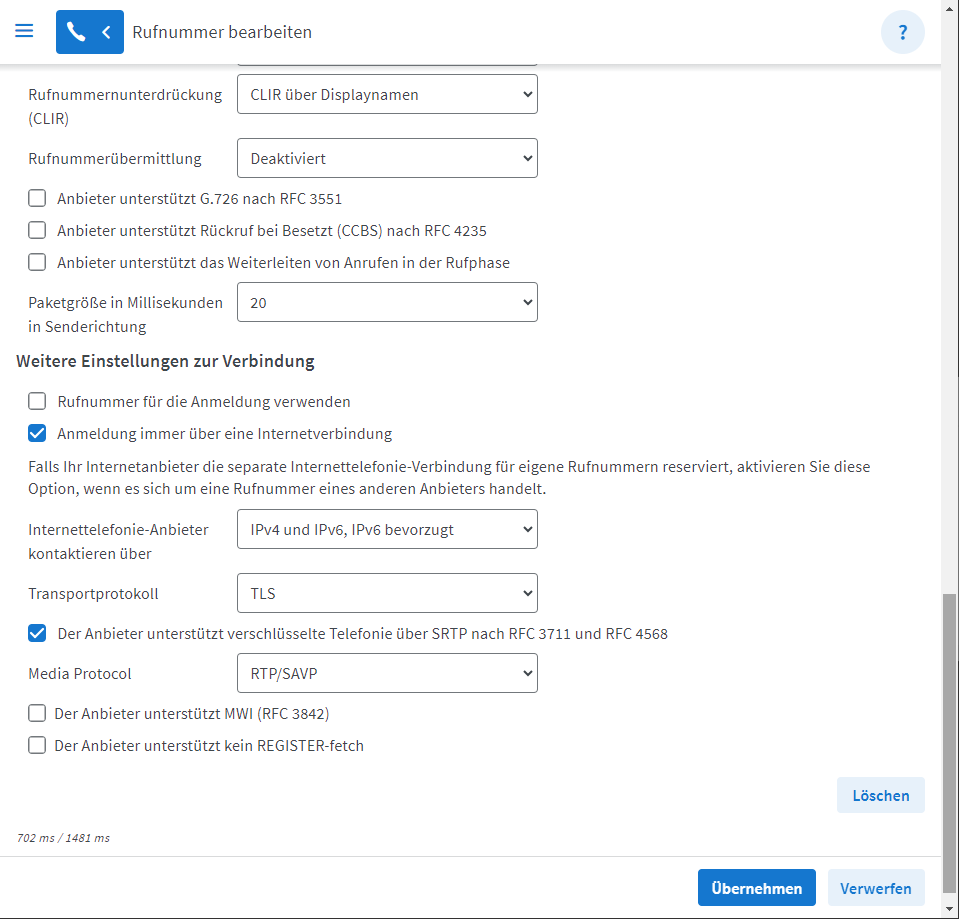

- Mit den weit verbreiteten FRITZ!Boxen unterstützt AVM die verschlüsselte Telefonie mit dem Erscheinen von FritzOS-Version 7.20 seit Juli 2020. Angemerkt sei, dass in den folgenden Versionen von Fritz!OS noch wesentliche Fehlerbehebung vorgenommen wurden. AVM erleichtert die Konfiguration durch Provider-Templates (hier für Telekom, Easybell und dus.net), alternativ kann die Konfiguration auch manuell erfolgen. Wie bei AVM üblich sind die Einstell- und Konfigurationsmöglichkeiten begrenzt, also auf den Bereich Small Office/Home Office zugeschnitten.

- Die bekannte Telefonanlage 3CX listet im August für Deutschland 12 bevorzugte oder unterstützte Provider für IP-Telefonie. Mit M-net und easybell sind lediglich 2 aus diesen 12 Provider für die verschlüsselte Telefonie seitens 3CX zertifiziert: Nur für diese 2 Provider stellt 3CX Templates zu einfacher Einrichtung bereit. Mit den generischen Templates von 3CX ist mit einem höheren Konfigurationsaufwand auch die Konfiguration für verschlüsselte Telefonie für andere Provider möglich, wenn diese dies unterstützen – doch hierfür leistet 3CX keinen Support.

Verschlüsselte Telefonie zwischen FRITZ!Box und easybell

Die Übertragung der Telefonie-Daten zwischen FRITZ!Box + easybell sowie zwischen FRITZ!Box + Endgerät sind separat zu betrachten:

- Zur Einrichtung der verschlüsselten Telefonie zwischen FRITZ!Box + easybell stellt easybell diese Anleitung bereit.

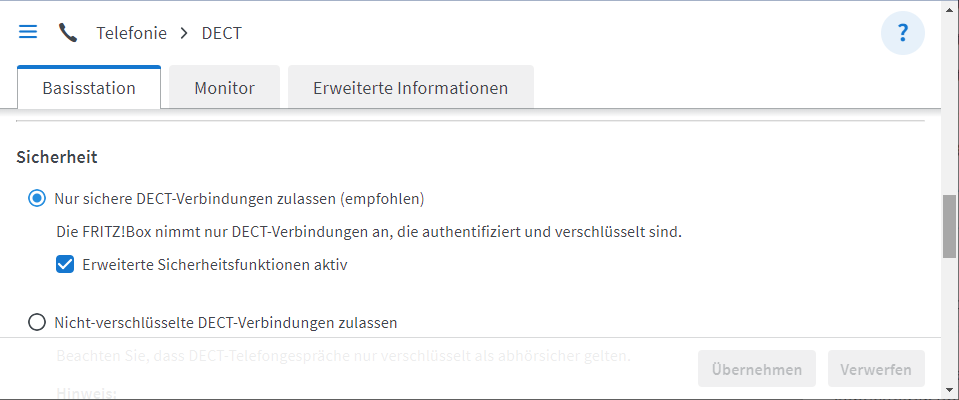

- Zwischen FRITZ!Box + Endgerät sind bei schnurlosen Telefonen von AVM folgende Optionen zu aktivieren:[x] Nur sichere DECT-Verbindungen zulassen (empfohlen)[x] Erweiterte Sicherheitsfunktionen aktiv

Bei anderen Telefonen welche an die FRITZ!Box angemeldet werden, egal ob schnurlose Telefone von 3.-Anbietern oder bei IP-Telefonen kann die Funktionsweise der verschlüsselter Telefonie nicht garantiert werden und seitens der FRITZ!Box nicht als Bedingung hinterlegt werden.

Verschlüsselung bei der easybell Cloud Telefonanlage

Die Verbindung von der easybell Cloud Telefonanlage zu easybell als Telefonie-Provider findet im Datacenter-LAN von easybell statt. Da die Daten nicht über das Internet übertragen werden, findet hier seitens easybell keine Verschlüsselung statt.

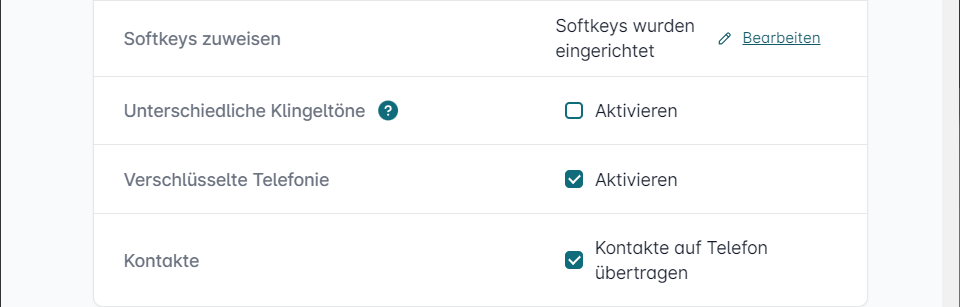

Für automatisch provisionierte Endgeräte kann in der easybell Telefonanlage die verschlüsselte Telefonie aktiviert werden. Das Endgerät wird dann automatisch für die verschlüsselte Telefonie konfiguriert. Die Daten werden fortan mithilfe der SIPS/SRTP-Verschlüsselung übertragen.

Manuell gestaltet sich die Einrichtung bei Enterprise-fähigen Endgeräten oftmals komplexer. Easybell stellt für häufig verwendete Endgeräte von Snom und Yealink eine Anleitung für die manuelle Konfiguration bereit. Aber auch hier ist es so wie bei der FRITZ!Box, dass eine verschlüsselte Verbindung von der easybell Telefonanlage nicht gefordert werden kann. Sind die Zugangsdaten bekannt, kann eine Anmeldung auch „unverschlüsselt“ erfolgen.

Verschlüsselte Telefonie mit der Telefonanlage 3CX

Die Übertragung der Telefonie-Daten zwischen der 3CX-Telefonanlage + easybell sowie 3CX-Telefonanlage und Endgerät bzw. App ist separat zu betrachten. Im Folgenden beziehen wir uns auf die Editionen Professional oder Enterprise:

Zwischen 3CX-Telefonanlage und easybell als Telefonie-Provider

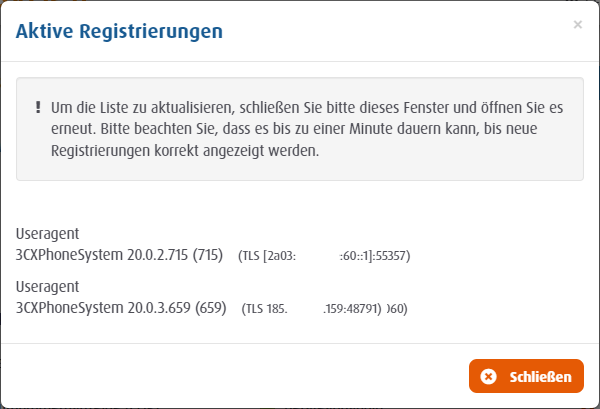

Betrachtet werden im Folgenden die letzten Versionen der 3CX-Telefonanlage. Bei allen Versionen kann die verschlüsselte Verbindung von seitens 3CX gefordert werden. Kommt also eine verschlüsselte Verbindung im Fehlerfall nicht zustande, wird im Weiteren auch keine unverschlüsselte Verbindung aufgebaut.

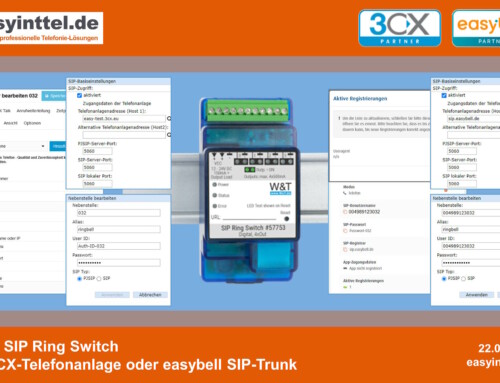

- 3CX in der V18: Zur Einrichtung stellt easybell eine Anleitung bereit. Die Möglichkeit zur Verschlüsselung ist mit dem von 3CX ausgelieferten Provider-Template möglich. Es muss jedoch nach den Vorgaben von easybell ein benötigtes Zertifikat selbst generiert werden.

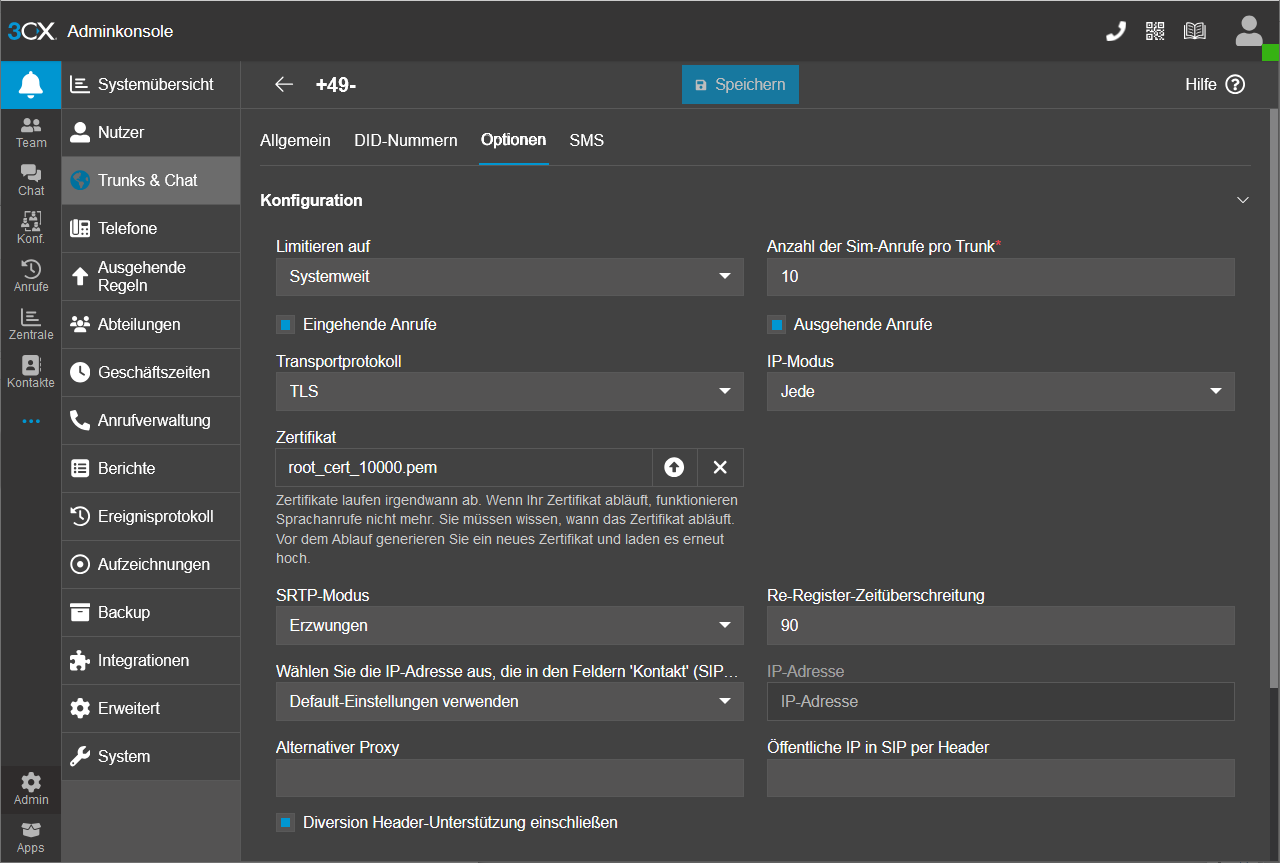

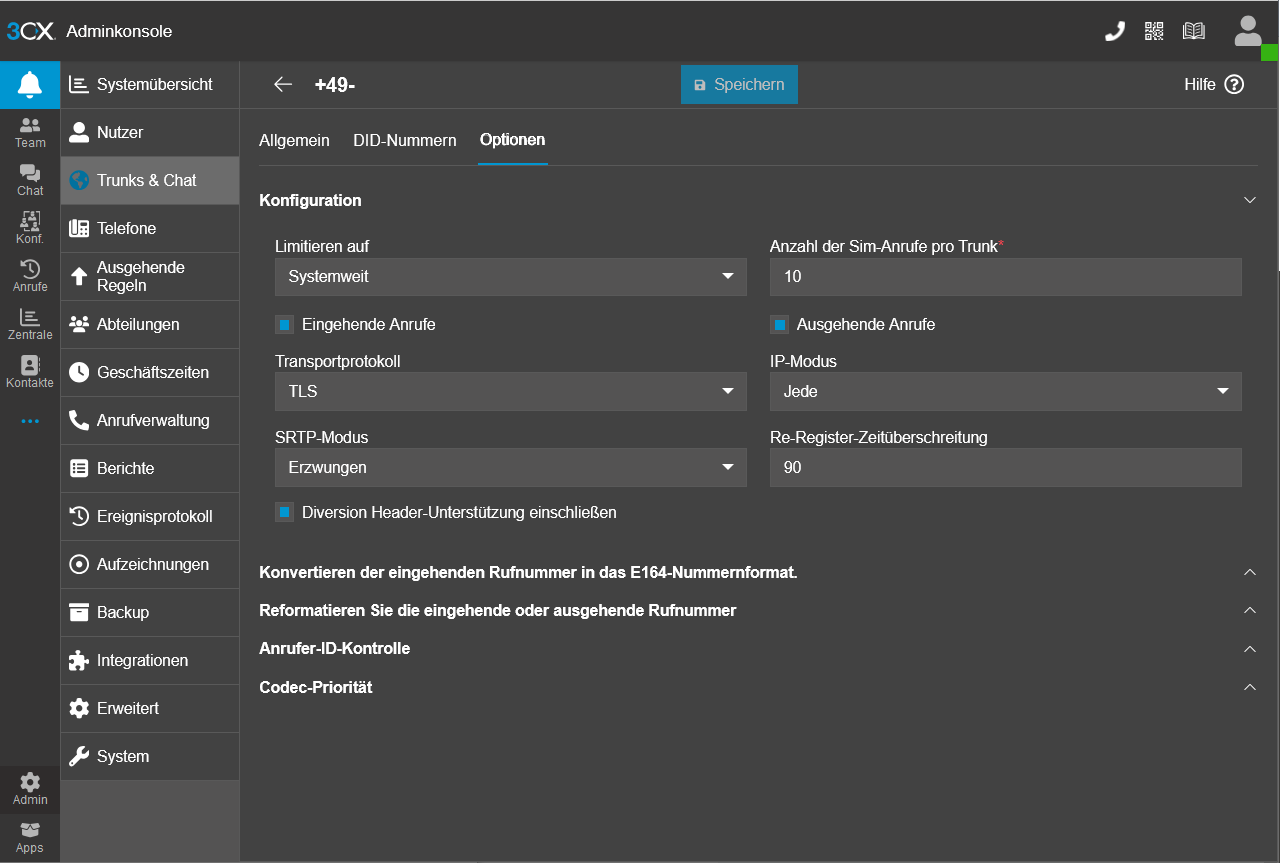

- 3CX in der V20 Update 1 und Update 2: Im easybell Provider-Template von 3CX zur Einrichtung eines SIP-Trunks sind die für Verschlüsselung notwendigen Parameter nicht mehr enthalten. Die Einrichtung zur verschlüsselten Telefonie ist mit Update 1 und 2 nur über das Template ‚Generic SIP Trunk‘ möglich. Um die Einrichtung zu vereinfachen haben wir selbst ein Template für easybell erstellt und bieten dies mit dem benötigten Zertifikat hier an (online bis Ende 2024, dann sollte Update 3 genutzt werden).

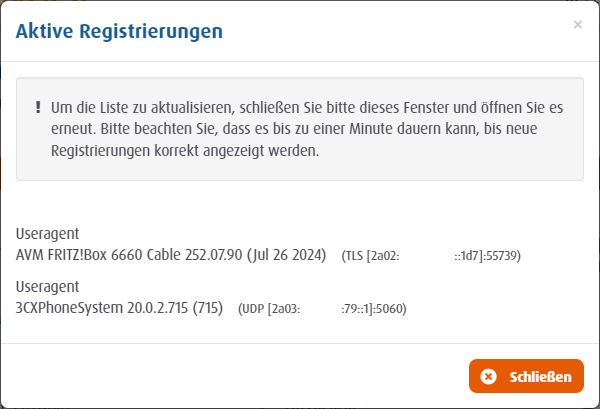

- 3CX in der V20 ab Update 3: Im Sommer 2024 zertifizieren 3CX und easybell die verschlüsselte Telefonie. Damit leistet 3CX hierfür ab sofort Support und die notwendigen Parameter wieder in das Provider-Template auf:

– Transportprotokoll: TCP (verschlüsselt) statt UDP (default)

– SRTP-Modus: Erzwungen (verschlüsselt) statt Deaktiviert (default)

Damit konnte die verschlüsselte Telefonie zwischen 3CX und easybell wieder einfach eingerichtet werden.

Von den 3CX-eigenen Apps zur 3CX-Telefonanlage

Die Kommunikation der 3CX-eigenen Apps zur 3CX-Telefonanlage erfolgt verschlüsselt über einen https-Tunnel.

Von IP-Telefonen über den 3CX SBC (Session Border Controller) zur 3CX-Telefonanlage

Die Kommunikation von IP-Telefonen in einem lokalen Netzwerk zum SBC erfolgt nicht verschlüsselt. Anschließend leitet der 3CX SBC die Kommunikation zur 3CX-Telefonanlage verschlüsselt in einem https-Tunnel weiter. Dies ist im Besonderen dann wichtig, wenn die 3CX-Telefonanlage in der Cloud steht – da hierbei diese Wegstrecke über das Internet erfolgt.

3CX zu IP-Telefonen via STUN

Die Kommunikation von IP-Telefonen in einem lokalen Netzwerk zum 3CX-Telefonanlage mittels des STUN-Protokolls erfolgt nicht verschlüsselt. Wir prüfen derzeit, ob das bestehende Template so angepasst werden kann, dass die Kommunikation verschlüsselt erfolgt.

Fazit

Die dargestellten Beschreibungen legen nahe, dass für eine durchgehende Verschlüsselung vom IP-Telefon bis zum Telefonie-Provider zahlreiche Abhängigkeiten und Konstellationen berücksichtigt werden müssen.

Doch um spezifische Bedrohungen und Schwachstellen ausschießen zu können, müssen neben der verschlüsselten Datenübertragung zahlreiche weitere konzeptionelle und organisatorische Punkte berücksichtigt werden. Hierbei gibt das BSI ein Leitfaden an die Hand (Links im Folgenden) und unterteilt diese nach:

- Basis-Anforderungen, welche erfüllt sein müssen

- Standard-Anforderungen, welche dem Stand der Technik entsprechend und erfüllt sein sollten sowie

- Anforderungen, welche bei einem erhöhtem Schutzbedarf in Betracht gezogen werden sollten

Die Implementierung und die Absicherung der Telefonanlage mit den dazugehörenden Infrastrukturen müssen fachmännisch erfolgen. Dies endet nicht mit der Inbetriebnahme der Telefonanlage, sondern ist auch für den kontinuierlichen Betrieb relevant und auch die Benutzer müssen mit einbezogen werden.

easyinttel.de ist sich diesen Anforderungen bewusst und beachtet diese bei der täglichen Arbeit.

Weiterführende Informationen